В этом коротком мануале я поделюсь информацией о том, как интегрировать SAN-коммутаторы Brocade (и их OEM-аналоги Dell Connectrix) с системой мониторинга Zabbix по протоколу SNMPv3.

Для начала подключается по ssh на коммутатор и проверяем текущие настройки SNMPv3:

BRSAN:admin> snmpconfig --show snmpv3

Команда отобразит список уже созданных пользователей и профилей.

Далее создаем нового пользователя с ролью fabricadmin:

BRSAN:admin> userconfig --add mon -r fabricadmin

Для коммутаторов, которые в составе фабрики. Указываем FablicID:

BRSAN:admin> userconfig --add mon -r fabricadmin -l 128

Создадим конфигурацию SNMPv3. Будем использовать связку - SHA + AES128:

BRSAN:admin> snmpconfig --add snmpv3 -index 5 -user mon -groupname ro -auth_proto 2 -auth_passwd <auth_password> -priv_proto 3 -priv_passwd <priv_password>

Параметры:

snmpconfig --add snmpv3— добавление новой SNMPv3-записи.-index 5— номер записи (слот), в котором хранится пользователь.-user mon— имя SNMPv3-пользователя (им будет подключаться Zabbix).-groupname ro— группа доступа:ro— только чтение (рекомендуется для мониторинга);rw— чтение и запись (используется крайне редко).

-auth_proto 2— алгоритм аутентификации:1= MD5,2= SHA (выбран SHA).

-auth_passwd <auth_password>— пароль для аутентификации.-priv_proto 3— алгоритм шифрования SNMP-трафика:1= DES,2= AES192,3= AES128 (выбран AES128).

-priv_passwd <priv_password>— пароль для шифрования.

Убеждаемся, что запись успешно создана:

BRSAN:admin> snmpconfig --show snmpv3

Чтобы ограничить доступ к SNMP только с определённых хостов (например, сервера Zabbix), можно использовать Access Control List.

Просмотреть текущий список ACL можно командой:

BRSAN:admin> snmpconfig --show accessControl

Добавление новое правила:

BRSAN:admin> snmpconfig --set accessControl -index 1 -host <Zabbix_IP> -access ro

Здесь создаётся правило с индексом 1, которое разрешает доступ для указанного IP только на чтение.

Для удаление правила, команда:

BRSAN:admin> snmpconfig --set accessControl -index 1 -default

Теперь проверим, что всё работает корректно. На Zabbix-сервере выполняем:

BRSAN:admin> snmpwalk -v3 -u mon -l authPriv -a SHA -A <auth_password> -x AES -X <priv_password> <Switch_IP>

При правильной настройке вы получите большой список OID’ов со свитча.

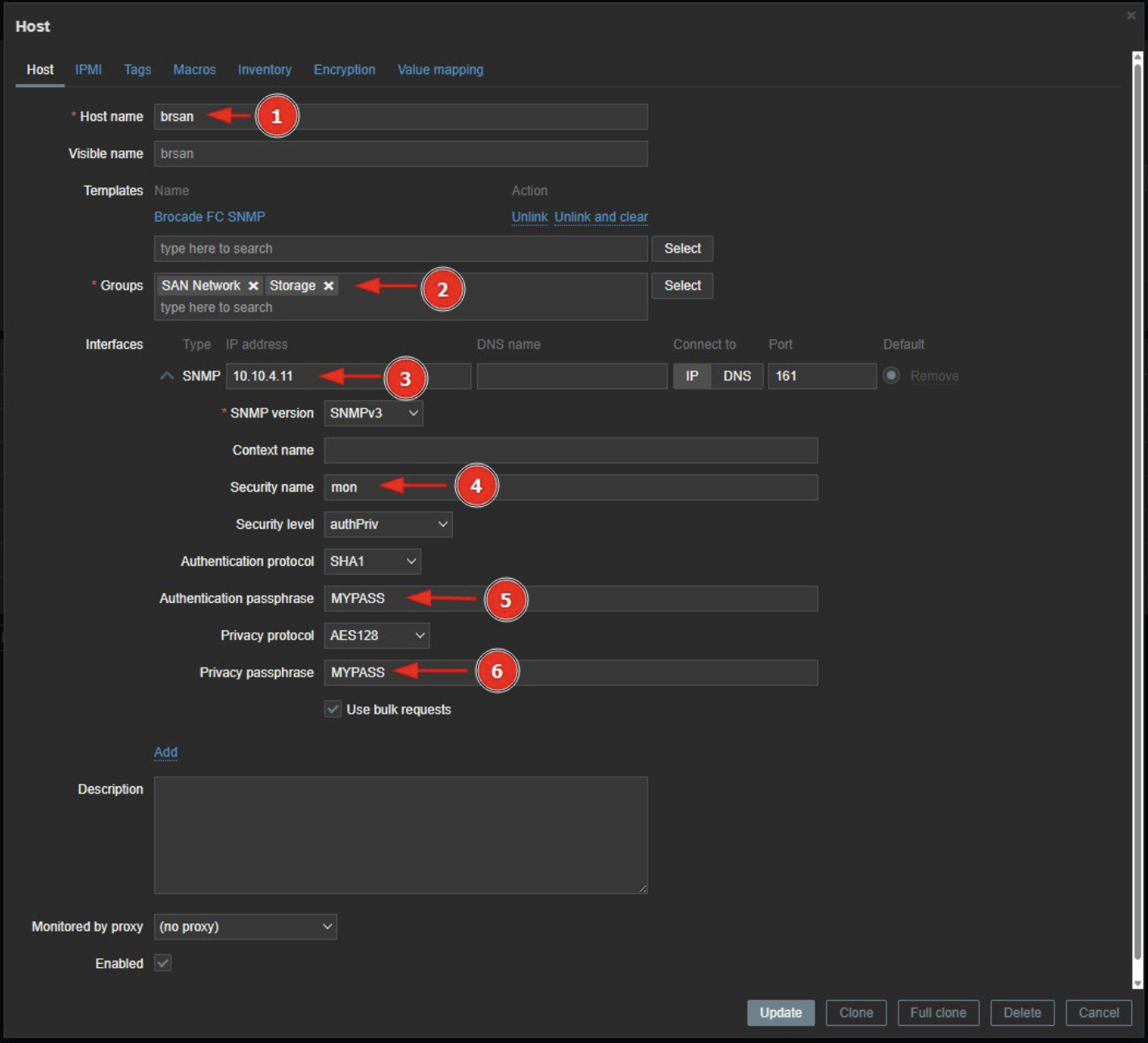

В Zabbix, добавляем новый хост, переходим: Configuration → Hosts. И жмем на кнопку - Create Host.

В новом окне указываем:

Hostname— имя устройства в Zabbix. Указываем такое же, как на самом коммутаторе.Groups— группы, к которым относится хост. Можно запихнуть в отдельные группы: SAN Network, Storage.Templates- шаблон мониторинга, я использовал стандартный, поставляемый Zabbix из коробки. Только поддтюнил в нем тайминги по опросам.Interfaces (SNMP)— IP-адрес свитчаSecurity name— имя SNMPv3-пользователя.Authentication protocol / passphrase— параметры аутентификации. Пароль тот, что был указан в -auth_passwd.Privacy protocol / passphrase— параметры шифрования. Пароль тот, что был указан в -priv_passwd.

По итогу SAN-коммутатор подключён к Zabbix через SNMP. Мы создали пользователя, настроили доступ, проверили работу через snmpwalk и добавили устройство в Zabbix. В результате можно видеть состояние устройства, получать статистику и быстро реагировать на возможные проблемы в SAN.